サイバーキルチェーンモデル

サイバー攻撃の手法や、不正行為のメカニズムについて学んできました。

今回は、サイバー攻撃の過程を体系的に理解するための「サイバーキルチェーンモデル」について学びます。このモデルが頭の中に入ることで、攻撃手順の流れを把握できます。

- NISTとは

- サイバーセキュリティフレームワーク

- サイバーキルチェーンモデルの7段階と重要性

第13講

まず、NIST(ニスト)について簡単に説明しましょう。

NISTとは

NIST(National Institute of Standards and Technology)は、アメリカ国立標準技術研究所の略称です。まず、Webサイトを確認してみましょう。

以下、リンク先の About NIST のページを翻訳し、引用しています。

アメリカ国立標準技術研究所 (NIST) は、1901年に設立され、現在はアメリカ合衆国商務省の一部です。

NISTは、アメリカ国内で最も古い物理科学の研究所の一つです。

当時、アメリカの産業競争力を妨げていた大きな課題であった、英国やドイツなどの経済競争国に遅れをとっていた不十分で精度の低い測定システムを改善するために、議会によって設立されました。

スマート電力網や電子健康記録、原子時計、先進的なナノ材料、コンピューターチップなど、多くの製品やサービスは、NISTが提供する技術、測定、標準に何らかの形で依存しています。

現在、NISTの測定は、非常に小さな技術から非常に大規模で複雑な人工物に至るまでを支えています。

例えば、数万個のナノスケールデバイスが一本の髪の毛の先端に収まるほど小さなものから、耐震性のある超高層ビルや世界的な通信ネットワークに至るまで、さまざまなものに関与しています。

NISTというアメリカの研究所は、日本だと産業技術総合研究所に相当します。こちらもチェックしておきましょう

サイバーセキュリティフレームワーク

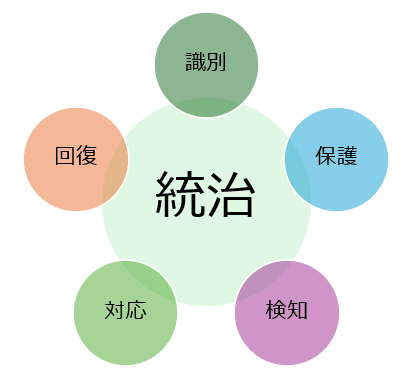

NISTは、組織のセキュリティ態勢を強化するための包括的なアプローチ、サイバーセキュリティフレームワークを提供しています。

まず、サイバーセキュリティフレームワークから解説していきましょう。組織のセキュリティ部門の動き方を体系化しています。

- 攻撃を識別する

- 重要なファイルを保護する

- マルウェア感染を検知する

- 感染から対応する

- ダメージを受けた個所を回復する

- 識別から回復までの一連の流れを統治する

2024年2月26日に⑥「統治」するという項目が追加しました。簡単に図式化してみると、以下のようになります。

2024年8月現在では、サイバーセキュリティフレームワーク(CSFと略されることがあります)v2.0としています。

サイバーキルチェーンモデル

サイバー攻撃の過程を7つの段階に分けて説明するモデルです。このモデルを理解することで、脅威アクターの攻撃段階からそれぞれの防御策を講じることができます。

サイバーキルチェーンのいずれかの段階で、脅威アクターからの攻撃を断ち切ることができれば、そこから先に進むことができないので、被害の拡大を防ぐことができます

なるほど! 攻撃されている状況で、次のアクションを把握できたり、どこまで侵害されているかを知ることができるんだね!

サイバーキルチェーンモデルの7段階

- 偵察(Reconnaissance)

- 攻撃者が標的に関する情報を収集する段階

- 武器化(Weaponization)

- 収集した情報を基に、攻撃ツールやマルウェアを準備する段階

- 配送(Delivery)

- 準備した攻撃ツールを標的に送り込む段階

- 攻撃(Exploitation)

- 送り込んだツールを使って、実際に攻撃を行う段階

- インストール(Installation)

- 攻撃者が標的システム内にバックドアなどを設置する段階

- 遠隔操作(Command and Control)

- バックドアを通じて標的システムを遠隔操作する段階

- 目的の実行(Actions on Objectives)

- 最終的な目的(データ窃取、破壊活動など)を実行する段階

このモデルを理解することで、以下のような利点があります。

- 攻撃の各段階での対策を立てることができる

- 攻撃の早期発見・防止が可能になる

- セキュリティ投資の優先順位付けに役立つ

- セキュリティチーム間のコミュニケーションが円滑になる

サイバーキルチェーンモデルは、攻撃者の視点に立って防御を考えることができます。

各組織がこのモデルを理解し、適切な対策を講じることで、サイバーセキュリティの強化へと繋がっていくのです。

脅威アクターが目的の実行のために、何を手に入れたいか? それは、管理権限の取得です。管理権限を取得するために、ありとあらゆる手段を講じてきます

関連性

これら2つのモデルは、組織のサイバーセキュリティ戦略を強化する上で相補的な役割を果たします。

- 包括的なアプローチ

- サイバーセキュリティフレームワークは、組織全体の防御態勢を構築するための指針を提供します

- サイバーキルチェーンモデルは、具体的な攻撃シナリオに基づいた対策の立案に役立ちます

- キルチェーンとフレームワークの各段階の対応

- 「偵察」→「識別・保護」に対応

- 「配送 ~ インストール」→「検知・対応」に関連

- 「目的の実行」→「回復」と関連

- 継続的な改善

- フレームワークの「統治」要素は、キルチェーンモデルの各段階での学びを組織全体のセキュリティ戦略に反映させる上で、重要な役割を果たします

第13講のまとめ

脅威アクターが攻撃するステップは、サイバーキルチェーンを参考にすると動きを知ることができます。

攻撃のほとんどは偵察からはじまると理解できれば、第12講でも触れた注意事項の重要性を理解できるのではないかと思います。

このモデルを理解したところで、次の講座からはサイバーキルチェーンモデルのスタートでもある「偵察」についての技術を学習していきましょう。

このようなモデルあるけれども、このモデルに従って脅威アクターはいつでも攻撃することはない、という認識もしておいてね。あくまで代表的なモデルケースとして捉えてください